Opravářem praček v pár minutách s pomocí Youtube.

Před 4 mi lety jsme koupili novou pračku a pereme v jednom kuse.

Letos těsně pře vánocemi začal pračka pískat, trohu jsem vyčistli odpad a přestalo to. Ale během svátků už hrčela jak dvoutakt, pak přestala ždímat. Se znalostmi o pračkách skoro nulovými jsem naznam že jsou v háji ložiska, což je obvykle rozsudek smrti pro neekonomičnost opravy.

No tak jsem zkusil Google abych měl odhad na co by to přišlo. Dotaz „pračka indesit ložiska“ vrátil všechno možné s tím že ložiska jsou v bubnu a ten není rozebiratelný – neopravitelné.

Zaujal mě mězi odkazy web http://www.loziskapracky.cz, kde se prsili že to umí.

Ale každá bravura má svoje ale. Nedělají pračky, ale jen samotné bubny. Mají na to video https://www.youtube.com/watch?v=RwsDnWIZJq4

se zavádějícím názvem Jak vyměnit ložiska pračky Indesit, protože je to jen příprava na odeslání. Celá ta sranda včetně obalu stála necelých 1500,- a dodrželi i 48 hodin na opravu.

Skládal jsem to cca hodinu t.j. asi tak o 50 minut déle než servisák na videu ale kupodivu pračka jede. Pokud jí to vydrží alespoň 2 roky tak dobře.

Kompletní demontáž

Buben je venku

Komické upozornění od servisu bunbnů…..

RC buggy made in China – super CE nabíječka

Jako dárek nám přistálo autíčko na dálkové ovládání. Super, je na akumulátor a je k tomu nabíječka…..

Ale co to, nabíječka (vlevo) nejde strčit do zásuvky ?!

Kolíky jsou sice správně dlouhé ale všechny zásuvky jou utopené o dalších cca 20 mm viz již překrabičkovaný adaptér (vpravo).

Nejpikatnější je, že se dovozce oháním prohlášením o shodě a „Splňuje bezpečnostní normy ČR a EU.“ cituji z jeho webu.

Nevím, ale tohle by nikdo nikde pro ČR neschválil.

HackerFest 2017

Tak letošní hackerfest je šťastně za námi a tady je výtah z jednotlivých přednášek.

- William Ischanoe – chytni si svého hackera

- mystifikace, zpomalení honeypot

- nelze řešit stáhnutí čehokoliv

- kde jsou vektory útoků

- pokusy o neautorizovaný přístup – hosté, brigádníci

- vstup google search – obr1

- vytvořit ip rozsahy a IP segmenty

- vymazat metadata z dokumentů – foca

- sql dumpy – falešné DB

- bruteforcing ftp, ssh rdp

- NIDS, SNORT detekce útoku – falešné www servery v dns , pokud se někdo ozve je to útočník

- druhy honeypot

- low interaction –

- Dionaea – Simulace základních služeb systému – ftp, http, smb, mssql, mysql apod,

- wordpot – emul zranitelného WordPressu

- https://www.honeynet.org/project

- Medium — Příkazů operačniho systému — Kippo, Cowrie

- Kippo — Emulace operačního systému , Umožňuje replay útoku, Skladuje veškeré stažené nástroje pro pozdější analýzu, Umožňuje rozšířit file system

- Cowrie — Rozšíření původního Kippo o další služby (SFTP, příkazy) bin/playlog, data/userdb — doladit pověřeni,

- High – plný systém

- Cryptolocker HoneyFile vyrobit složku a v uživat dokumentech např NEMENIT a hlídat změny přes WMI a pak spustit akce, VSS, dump,alert, reset

- low interaction –

- wordpess – wpexploitdb

- MHN Server – jednoduchý deploy – honeypot

- Tipy pro vytváření honeypot – Vytvářejte Law interactive náhodně mezi ostatními adresa bloku, V segmentované síti emulujte pouze služby dle segmentu. Vytvářejte falešná jména v DNS, která věrně emul4 stávali, jmennou konvenci. Lokální folder může odkazovat na síťový folder (CryptolockDetectorFilerServer)

- Jan Marek – hacking Microsoft Hyper-V

- volatility 2.6, MS – Top Level Specification

- MITM

- exe – odchytávání wmi událostí

- bruteforce – powershell

- čtení hyperv paměti z dump

- hyper-v replica – čtení VHD souboru – lze kopírovat – např. robocopy

- Local

- sniffing virt lan – injectovaný driver

- útok na CPU scheduel a MSRs

- útok na TPM (virtual)

- Roman Kümmel – webová stránka – vnitřní síť

- cross-site forgery – javascript – img onload, on error – řeší timeouty a z nich odhaduje zda daný cíl (IP, port a pod) žije nebo ne

- útok do vnitřní sítě – přes webrtc technologie, lze vypnout nebo firawallovat

- Ondřej Ševeček – nebezpečné zabezpečení

- Credential guard – omezení vyčtení z RAM lam hashe, MSinfo32 – device guard

- mstsc /restrictedadmin (ale nemá přístup přes SSO do sítě), ještě lépe mstsc /remoteguard (ten je již OK)

- keylogger keelog.com, sw na webu sevecek.com

- útok přes přeinstalování počítače – zařadit do domény (nemusí) založí adminovi účet

- Řešení

- zakázat delegaci na admin účtech – kerberos, any auth protocol

- shielded VMs – pomůžou, ale neřeší vše

- Závěr: nic vás neochrání úplně – chovejte se bezpečně

- never use strong accounts against weak computers

- never give sensitive data to unknown hosters

- Kerberos authentication

- Enter-PSSession, mstsc /RestrictedAdmin

- disable Kerberos delegation on sensitive accounts

- disable Add computer to domain

- require safe UAC prompts

- incidents always happen

- — isolate with separated accounts and responsibilities

- isolate with Windows Firewall

- Michal Špaček – hesla do hloubky – správci hesel

- Mall – unik hesel přes pronájem GK Tesla na Amazonu proveden bruteforce útok na hesla zdoláno všech 750k hesel s MD5 hashem až na cca 900 výjimek

- Správci hesel:

- lastpass – celkem ok

- onepassword – lokální hesla nyní cloud

- michaspacek.cz @spazef0rze

- Paula Januszkiewicz- Malware technics

- Powershell encoded commands ..

- Demo: SDDL – Can antivirus be stopped? Ano přes sc

- Sc sdshow servisname >info.txt

- Editnout {D;;WPS….} za{A;;WPS….}

- Sc sdset servisname {D;;WPS….}….

- Signature-based Behavior-based

- Wrapping attaches the malicious payload (the installer or the malware itself) to a legitimate file.

- Demo: Hyperion

- Custom code User Mode Loaders Executable is extracted and decrypted in memory Code is loaded and executed dynamically In Powershell.exe – not every module is embedded – they can be created and loaded during the execution In Win32API: Custom code mimics LoadLibrary() Interesting: During the compilation, that’s what helps us: CompilerParameters.CompilerOptions = „/platform:x64“;

- Demo: Custom Reflective PE Loader – CQPELoader

- Demo: SDDL – Can antivirus be stopped? Ano přes sc

- Sysmon

- Good practices

- Make sure event log is big enough

- Centralize the events in a separate server, download Sysmon from Sysinternals.com

- Filter out uninteresting events (image loads etc.)

- Filtering Rules

Include thread injections into lsass:

<CreateRemoteThread onmatch=“include“>

<TargetImage condition=“image“>lsass.exe</TargetImage>

</CreateRemoteThread >

Exclude all Microsoft-signed image loads:

<ImageLoad onmatch=“exclude“>

<Signature condition=“contains“>Microsoft</Signature>

<Signature condition=“contains“>Windows</Signature>

</ImageLoad>

- Recorded Events

Event ID 1: Process creation

Event ID 2: A process changed a file creation time

Event ID 3: Network connection

Event ID 4: Sysmon service state changed

Event ID 5: Process terminated

Event ID 6: Driver loaded

Event ID 7: Image loaded

Event ID 8: CreateRemoteThread

Event ID 9: RawAccessRead

Event ID 10: ProcessAccess

- The only cure is a _complete_ code execution prevention

- Anti-Exploit solutions make a lot of sense

- Sysmon (absolutely!)

- At the end it is a matter of budged and price

- Code execution prevention solutions are often misconfigured

- Adrian Demeter – Multidisciplinární bezpečnost

- Bezpečnost je komplexní záležitostí

- Rizika jsou i mimo IT

- Sander Maas – Red Teaming (EN)

- modelový příklad jak připravovat útok – v sídle firmy

- nepodcenit přípravu z veřejných zdrojů – google, fb, maps apod

- vysledovat návyky zaměstnanců

- jak jsou řešeny přístupy, CCTV

- obléknout se tak aby člověk nenápadný – dress code / údržba

- připravit si několik historek proč tam jsem, proč tam musím

- připravit si únikovou cestu

- připravit plán B (C, D …)

- mít záchranný plán pro případ dopadení – zavolejte toto číslo a oni vám to vysvětlí….

- Ján Bašista – MIB – Man in the browser

- slabá přednáška na téma když mám hlavičky GET z browseru tak umím poznat co je to browser, OS, verze, SP a pod a mohu to využít k nějakému útoku – ukázán oblíbený metasploit

Povedená aktualizace Outlook 2007 – Ikea verze

Jojo to se zase něco Microsoftu povedlo a distrubuoval bepečností záplatu na Outlook – bohužel pro nás v Čechách švédskou verzi.

Najednou jsem byl jak v obchodňáku s nábytkem…

No nic spravilo to odebrání KB4011086 a její zakázání. Jelikož se zase cpe je to nutné a zároveň smutné, že přes evidetní botu to MS od čtvrtka neopravil.

Ještě mě napadlo: Co se asi nainstalovalo do švédské verze ? Myslím, že byla spravedlivá třeba maďarština nebo nějaký východní vysypaný čaj.

Tuning dětské sekačky

Sekačkáááááá….. malý kluk je tímhle strojem doslova posedlý. Jasně ta opravdická asi není nejlepší hračka. Ale je tu jarní akce v Lidlu a v ní super plastová hračka-sekačka. Barvy super, lehká, omyvatelná, ale má jednu vadu – nevrčí.

Je čas pro tvořivého tatínka.

Tunigové šrouby (oranžová šipka) drží zespodu překližkovou desku s instalací. Do rukojeti vložen spínač (modrá šipka)

Havárka baterie do macíka MacBook 13″ Unibody (A1342)

Tak tohle mě dostalo – podotýkám, že jde o původní originál baterii Apple.

Bez komentáře.

Upgrade CPU v notebooku HP550

Dostal se mi do rukou notebook HP 550. Je to dost basic plastový kousek tak 5let starý. Notebook byl sice funkční, ale díky procesoru Celeron M530 dost obtížně použitelný. Přes CPU-Z nebylo jasné co je tam za patici, jestli je to PGA478 nebo PPGA478. Nakonec kolega přinesl dvoujádra do obou.

Upgrade začal povýšením BIOSu na verzi F.02.

A pak neuvěřitelné množství šroubků i všelijak ukrytých.

Pak CPU – Intel Core2 Duo T5250. Pak ještě polorozloženém stavu pokus boot, sice na externí displej nic nešlo ale fungovalo tlačítko power, což je znamení že počítač jede. Po testovacím připojení interního LCD se ukázala obrazovka setup/bios takže výhra. Opět cca milion šroubků zpět.

Na konci byl opět smontovaný ntb a navíc zůstal původní CPU a 3 různé šroubky.

LG L90 výměna skla

Edit: displej po výměně nepříjemně lagoval. Prakticky nešlo dělat gesta, tahy apod. Bez to je obsluha Androidu dost nervy drásající proces. Vše nejspíš zapříčinilo amatérské vlepení skla do rámu telefonu, které jej asi předohýbalo a napínalo.

Než se to stačilo vyřešit, nechtěně jsem na telefon šlápl a ejhle pavouk tam byl zpět – po druhé již jsem samovýměnu neriskoval a za bratru cenu něco přes 1 000 jsem nechal sklo opravit. Teď to chodí tak jak má no uvidíme kdy se mu stane zase nějaká nehoda.

A ještě jedna věc – než jsem do opravy tak byl celý smazán a poslán do továrního nastavení a to je paráda, zmizela většina softwarového hnoje a výdrž se zvedla na 2 dny. To poslední rozhodně doporučuji pro každý Andy-foun tak jednou za rok, rok a půl.

……….

Po drobné nehodě … No, té, kde jsem figuroval já, mobil, odpadkovej kontejner a sedmikilový bourací kladivo. (Červený trpaslík 22)… se mi objevil pavouk na skle mobila. Ajajaj. Naštěstí objednávka z SK eshopu to bratru za 650,- spraví.

Pak je nutné sklo vsadit do od zbytků původního lepidla očištěného rámu, prostrčit konektor digitizeru, zapojit ostatní konektory a zpět vše smontovat .

Poznámka nakonec: jede to ale odezvy jsou divné, někdy je problém udělat i běžné operace natož třeba tahy po displeji. Uvidíme jak se to vyvine.

Sloupová vrtačka

Na podzim mi přijela vrtačka z Liberce, jde o hezký kousek železa Made in USSR.

Aby to vůbec šlo převézt muselo se to rozložit. Protože je to stolní typ, udělal jsem pod to bytelný z trubek svařený stolek. Společnými silami jsme to s Laďou poskládali.

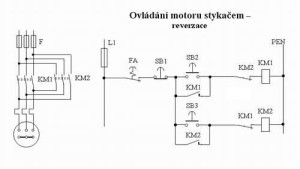

Vrtačka měla je 2 závady: bylo pryč péro co vytahuje vřeteno nahoru, a nefungovala reverzace otáček.

Péro asi budu řešit jinak, něž namotáním do původního bubínku u ovládací páky.

Reverzace nebyla protože byl vykuchaný stykač. Z netu jsem vyloudil následující zapojení, z krabice sebral starý stykač a za hodinku nebylo co řešit.

Sice jsem měl zatnuto při prvním zapojením, protože případná chyba by znamenala blesk a zhasnutí celého baráku, ale podařilo se to na první pokus.

Sice jsem měl zatnuto při prvním zapojením, protože případná chyba by znamenala blesk a zhasnutí celého baráku, ale podařilo se to na první pokus.

Teď už jenom křížový stolek a bude se i frézovat.

Myslím tenhle křížový stolek se svěrákem z uni-maxu: http://www.uni-max.cz/krizovy-sverak-cv150/d/

Je to sice čínská potvora, ale za ty peníze se zdá jako dobrý kup. Chtělo jemné doladění, kdy házení pohybového šroubu znemožňovalo pohyb v krajní poloze, ale díky vůli v otvorech domečku to celkem šlo.

Po prvním frézování ještě se ještě doladilo chlazení, tak aby chladivo stékalo kam má do připravené nádobky a vrtačko – frézka je hotová.

HackerFest2014

Tak se sešel rok s rokem a opět tu byl HackerFest.

Opět to bylo výživně, nicméně letos byla akce podstatně masovější a trpěla tím produkce a organizace.

Úvodní přednášku Ondřeje Ševečka jse z větší části propásl, protože ji organizátoři posunuli o skoro hodinu dřív.

Nicméně na závěr to stačilo – RDP posílá na server, ke kterému přistupuje ověření s plain textu, který lze vykrást

z paměti. Dále nechává za sebou mraky cache, takže je dobrá strategie mstsc /public.

Následoval William Ischanoe a jeho veselá přednáška o botech s ukázkou kompilace v metaexploit trojanu s payloadem na tcp_reverse session. Pak předvedení jak na to přímo z netu. Předvedení vyuziti powershell pro natazeni do ramky jako proměná po částech, tím jsou obejity signatury v antivirech a pak vytvořejí threadu na z dané adresy a RAM. Ukázán balíčkovač iexpress, který umožňuje zabalit s neškodným programem malware který při unpaku spustí na pozadí. Zajímavostí je jako komunikační kanál je použit DNS protokol, ne http(s).

Přednáška o TORu a Darknetu jeho fungování jeho slabá místa. Martin Klubal.

Existují i další anonimizační sítě např I2P.

V toru běží služby na adresách (tld).onion – hidden sevices jako třeba katalog, vyhledavač, mail, wiki.

Zvláštní prostorem v toru je pak Deepnet, který není indexován a je potřeba od někoho dostat pozvánku – odkaz.

Vybrané HS:

grams – google

hiden wiki

frremail

frehosting

Blackmarkets

SILKROAD2

PANDORA

AGORA

CARDERS MARKET

tinEye – vyhledání v obrázcích – clearnet

Deanonymizace v tor – zastaralý TOR bundle, by default povolený javascript, čas operačního systému, locales nejčastěji ale

polaný pdf/doc dokument obsahující link na clearnet – při otevření je anonimita prolomena.

Přednáška o zakonu o kyberbezpečnosti – Aleš Špidla – spoluautor zákona. Zajímavý pohled na trgédii ve statní, kde se přerušila

díky outsoucingu kontinuita IT. Zajímavá je pak zákonná povinost (platnost od 1.2015) hlásit IT bezpečností incidenty NBÚ.

KAli pwn pad a androidí zařízení – Kamil Vávra (Brno)

Pohled pod pokličku tragédie s názvem android, nebezpečí instalace čehokoli z google marketu. Google vůbec již neřeší analýzu

vystaveného software na malware a stejně u bezpečné aplikace je možný následující „upgrade“ na malware verzi.

Nebezpečí připojit Android telefon k neznámému USB – napadení přes usb – velice slabé zabezpečení, útočník snadno převezme

vládu nad zaříznením s právy vyššími než samotný uživatel. Fungují stejné bravury s metaexploitem. Nebezpečná je také komponenta webview která slouží k zobrazování obsahu internetu např i reklamních proužků v appkách.

Výsledkem je názor že telefon tak hodit do řeky, kdo z toho platí banku je sebevrah a kdo nešifruje jak běhá po ulici úplně nahý.

Na závěr byl převden Kali pwn pad na google nexus a jeho možnosti k hacku, v zásadě ale jde o kali linux…

Roman Kümmel – bezpečnost web aplikace – praktická ukázka stadardních průniků XSFR, XSC, SQL injecting

Bylo předveno na fiktivním webamilu, kdy napadal účet uživatela pře podunuté html elemety (XSFR, XSS), dále ukázka SQL injectu.

A opět blonďatá polka Paula z CQURE.pl. Pná optimizmu ohledně získávání forenzních důkazů a jejich použití k vymožení práva, nicméně ukázala co se dá dělat. Předvedla sílu získávání stop přes powershell. Ukázala také jejich nástroj na zasahování do evtx soborů,

což je podle ní unikát.

tak to je dost textu z HF, ale bylo to opravdu výživné..